Cyber security e rischi legati alle reti Wi-Fi pubbliche

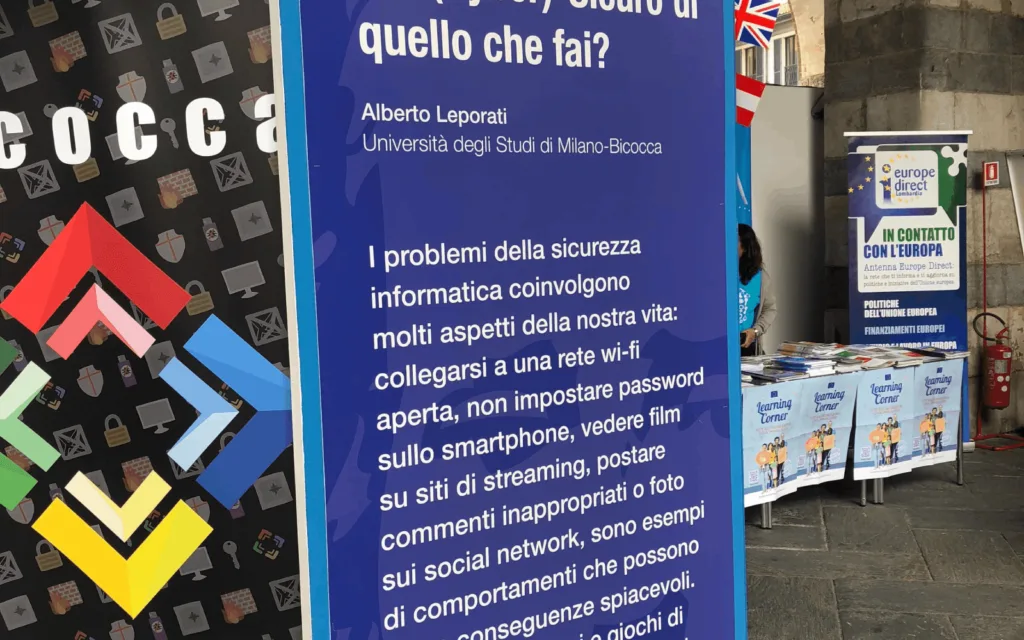

Cyber security e rischi legati alle reti Wi-Fi pubbliche, questo è stato il tema della giornata MEETmeTONIGHT tenutasi il 27 Settembre all’Arengario di Monza al quale Davide Ornaghi ha partecipato.

Oggigiorno Internet fa sempre più parte della nostra vita. Social, mail, app, servizi…tutto viaggia in Internet.

Ovunque ci troviamo, sentiamo il bisogno di essere connessi. Anche quando ci troviamo in bar, ristoranti, aeroporti, l’occhio viaggia cercando la scritta “Free Wi-Fi” o “Wi-Fi gratuita”.

Quando ci colleghiamo ad una Wi-Fi gratuita, ci sentiamo sicuri? Pensiamo mai a quali rischi potremmo andare incontro? I nostri dati potrebbero finire nelle mani di malintenzionati, oppure potremmo ritrovarci con qualche virus o trojan nel nostro dispositivo.

Per l’occasione l’Università degli studi Milano-Bicocca ha riservato uno stand per Davide e suoi compagni di corso per permettere loro di dimostrare a grandi e piccini alcuni tipici attacchi informatici.

Cyber security non è un sinonimo di sicurezza informatica

La sicurezza informatica (in inglese information security) è l’insieme dei mezzi e delle tecnologie tesi alla protezione dei sistemi informatici in termini di disponibilità, confidenzialità e integrità dei beni o asset informatici.

Un sinonimo spesso usato è cyber security, termine che ne rappresenta una sottoclasse essendo quell’ambito della sicurezza informatica che dipende solo dalla tecnologia. Con esso si enfatizzano spesso qualità di resilienza, robustezza e reattività che una tecnologia deve possedere per fronteggiare attacchi mirati a comprometterne il suo corretto funzionamento e le sue performance (attacchi cyber).

Nella sicurezza informatica sono coinvolti elementi tecnici, organizzativi, giuridici e umani. Per valutare la sicurezza è solitamente necessario individuare le minacce, le vulnerabilità e i rischi associati agli asset informatici, al fine di proteggerli da possibili attacchi (interni o esterni) che potrebbero provocare danni diretti o indiretti di impatto superiore a una determinata soglia di tollerabilità (es. economico, politico-sociale, di reputazione, ecc…) a un’organizzazione.

Simulazione di attacco DNS spoofing e utilizzo di sslstrip

Nel mondo della cyber security il DNS Spoofing è un attacco informatico facente parte della categoria man in the middle.

Questi attacchi consistono nel deviare i pacchetti (in una comunicazione tra due host) verso un attaccante, che finge di essere il mittente o destinatario vero.

La struttura è la seguente: una comunicazione a due dove l’attaccante s’interpone tra i due host vittime A e B.

L’attaccante invia comunque i pacchetti che riceve alla giusta destinazione. In questo modo i due host attaccati non si accorgono che la comunicazione è stata alterata.

Lo scopo di questi attacchi può essere quello di rubare delle informazioni personali oppure monitorare e alterare la comunicazione tra due utenti.

Davide ha simulato questo tipo di attacco chiedendo alle persone di collegarsi alla rete Wi-Fi generata dal suo hotspot. Una volta connessa, alla “vittima” viene chiesto di autenticarsi in Facebook tramite una finta pagina di login http://login.facebook.com che punta non al vero https://www.facebook.com bensì al localhost di Davide.

In questo modo l’attaccante riesce a catturare le informazioni relative a username e password.

Per rendere possibile questo attacco DNS spoofing Davide ha utilizzato sslstrip, uno strumento che dirotta in modo trasparente il traffico HTTP su una rete, controlla link e reindirizzamenti HTTPS, quindi mappa tali collegamenti in collegamenti HTTP o HTTPS simili.

Supporta anche le modalità per fornire un’icona somigliante all’icona di blocco, registrazione selettiva e rifiuto della sessione.

Simulazione di attacchi DNS Spoofing e ARP spoofing

L’ARP poisoning (letteralmente avvelenamento dell’ARP), noto anche come ARP spoofing è una tecnica di hacking che consente di concretizzare un attacco di tipo man in the middle in una LAN verso tutti i dispositivi che si trovano nello stesso segmento di rete quando queste operano a livello 3 cioè di internetworking.

Consiste nell’inviare intenzionalmente e in modo forzato risposte ARP contenenti dati inesatti o, meglio, non corrispondenti a quelli reali.

ARP, acronimo di Address Resolution Protocol, è un protocollo di rete appartenente alla suite del protocollo internet (IP) versione 4 e operante a livello di accesso alla rete, il cui compito è fornire la “mappatura” tra l’indirizzo IP e l’indirizzo MAC corrispondente di un terminale in una rete locale ethernet.

Davide, dopo aver ottenuto dei volontari che si collegassero alla sua Wi-Fi pubblica, ha simulato l’attacco mostrando dapprima le immagini della foto gallery del sito MEETmeTONIGHT e dopodiché sostituendo tutte le immagini con il tag <img> con immagini a suo piacimento.

Questo perché è riuscito ad infiltrarsi in una rete locale fingendosi router e quindi avendo il controllo delle richieste http.

Per eseguire attacchi man in the middle Davide ha utilizzato il tool opensource MITMf (man in the middle framework).

Durante le sue dimostrazioni, Davide ha anche mostrato come sia semplice catturare interazioni dell’utente con app o pagine Internet installando strumenti, hardware o software, chiamati keylogger.

Riferimenti:

- MEETmeTONIGHT: la Notte Europea dei Ricercatori in Lombardia e in Campania

- Sicurezza informatica

- DNS spoofing

- Attacchi informatici “Man in the middle”

- ARP spoofing

- sslstrip

- MITMf, tool open source per attacchi man in the middle

- Keylogger